シングルベンダーSASEでセキュリティ、ネットワーキング、DevOpsを簡素化

詳細 >

学習

Zero Trust Network Access(ZTNA)とは何でしょうか?何をするものなのでしょうか?ラーニングセンターで詳細説明をお読みください。 ZTNAとは?

Cloudflare Access

インターネットネイティブなZero Trustネットワークアクセス(ZTNA)

- すべての自己ホスト環境、SaaS、または非Webアプリケーションに対する安全なアクセスのためのアグリゲーションレイヤーを作成する

- VPNより速く、安全にユーザーをつなぐ

- Freeプラン(最高50人のユーザーが対象、無期限)をお試しください。

ハイブリッドワークの安全を確保

Accessの主な使用例

- VPNの置き換え - Accessは、従来のVPNよりも高速かつ安全です。セキュリティとエンドユーザーエクスペリエンス向上のために、重要なアプリのオフロードを開始します。

- M&Aを加速する - 従来のネットワーク合併を完全に回避します。複数のIdPと連携するため、M&A時にアプリごとの内部アクセスの提供が可能。

- 派遣社員のAccess - クライアントレスのオプションやソーシャルIdPなどを用いて、派遣社員などのサードパーティユーザーを認証します。

- 開発者のAccess - 権限のあるテクニカルユーザーが、パフォーマンスとの引き換えなしに重要なインフラストラクチャに安全にアクセスできます。

- フィッシングに耐性があるMFA - 強力な認証(FIDO2準拠のセキュリティキーなど)をあらゆる場所に展開します。

Zero Trustに一歩ずつ取り組む

ユーザーを内部リソースへ接続

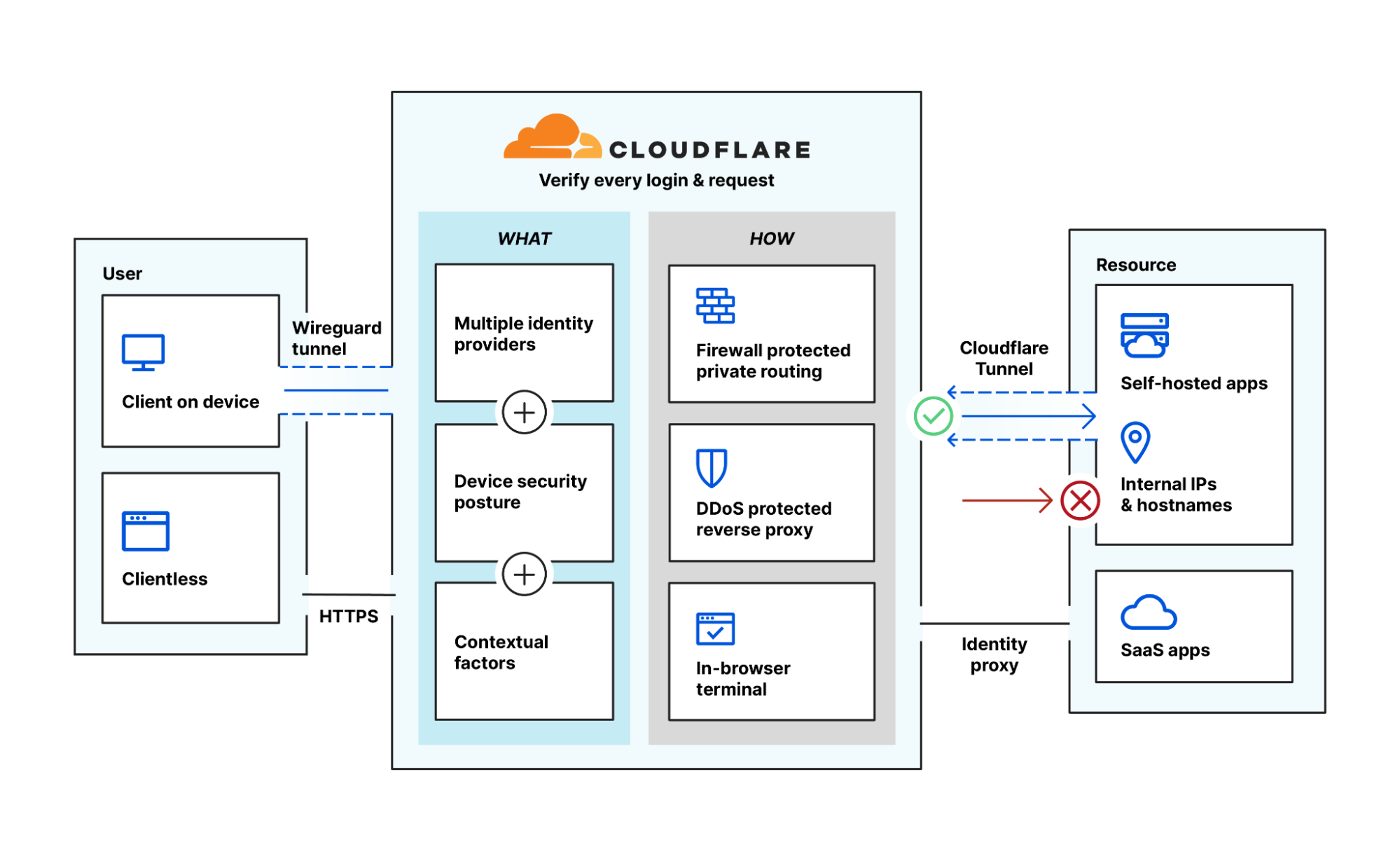

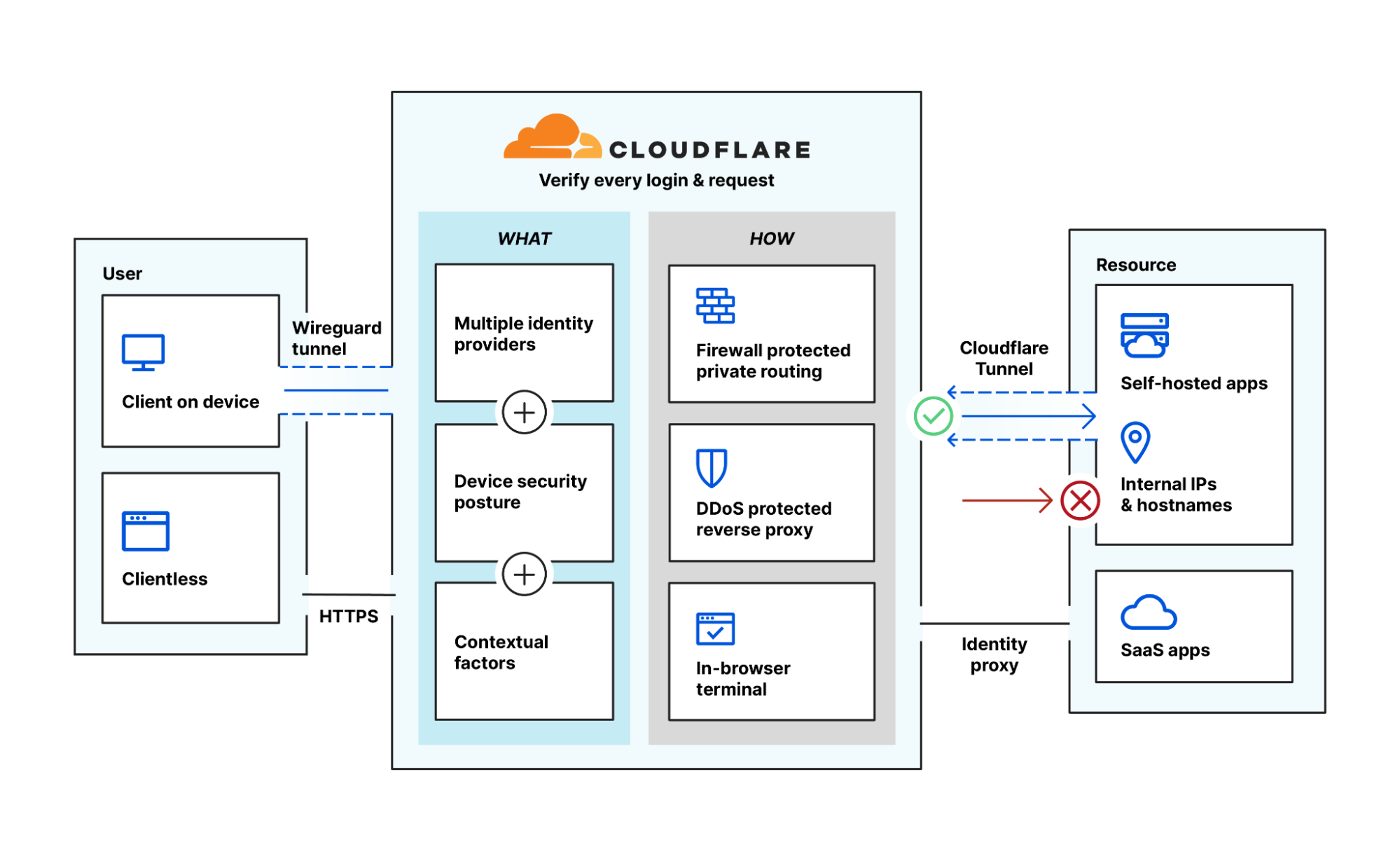

仕組み

-

クライアントレス機能がHTTPSトラフィックとブラウザ内SSHまたはVNC端末をサポートし、デバイスクライアントがデバイスポスチャの評価とCloudflare Gatewayなど他のインラインサービスへのトラフィック拡張をサポートします。

-

Accessは、IDとデバイスポスチャを検証し、ソフトウェア定義の境界を作成して、組織のすべての内部リソースへのコンテキストに応じた継続的アクセスを許可します。

-

インラインWAFとDDoS脅威軽減が、Accessで保護されたアプリのL7セキュリティをさらに強化します。