Rate Limiting 的優勢

緩解 DDoS 攻擊

使用精細化設定選項阻止高準度的第 7 層攻擊。

確保 API 可用性

透過基於要求的任何參數對流量進行限速,以較高的準確度識別濫用流量。

保護客戶資料

抵禦試圖盜用帳戶和竊取敏感性資訊的暴力登入攻擊。

依賴於透明定價

避免因流量暴增與列舉攻擊帶來無法預測的成本。當您遭受巨流量攻擊時,我們不會向您收取使用費。

運作方式

請選擇適合您的選項

選擇基於 IP 的 Rate Limiting 來保護未經驗證的端點,限制來自特定 IP 位址的要求數量,並處理來自重複攻擊者的濫用。

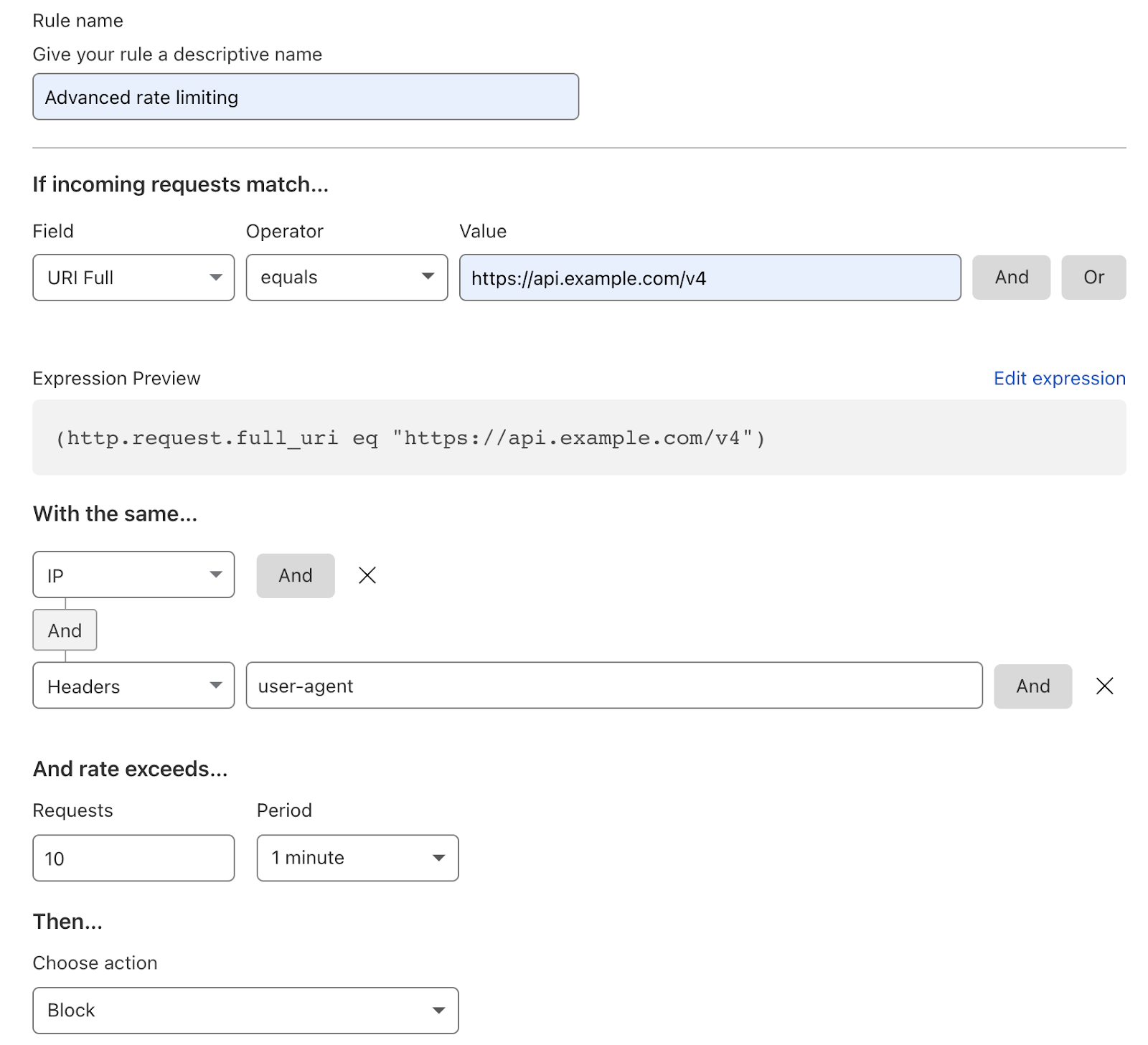

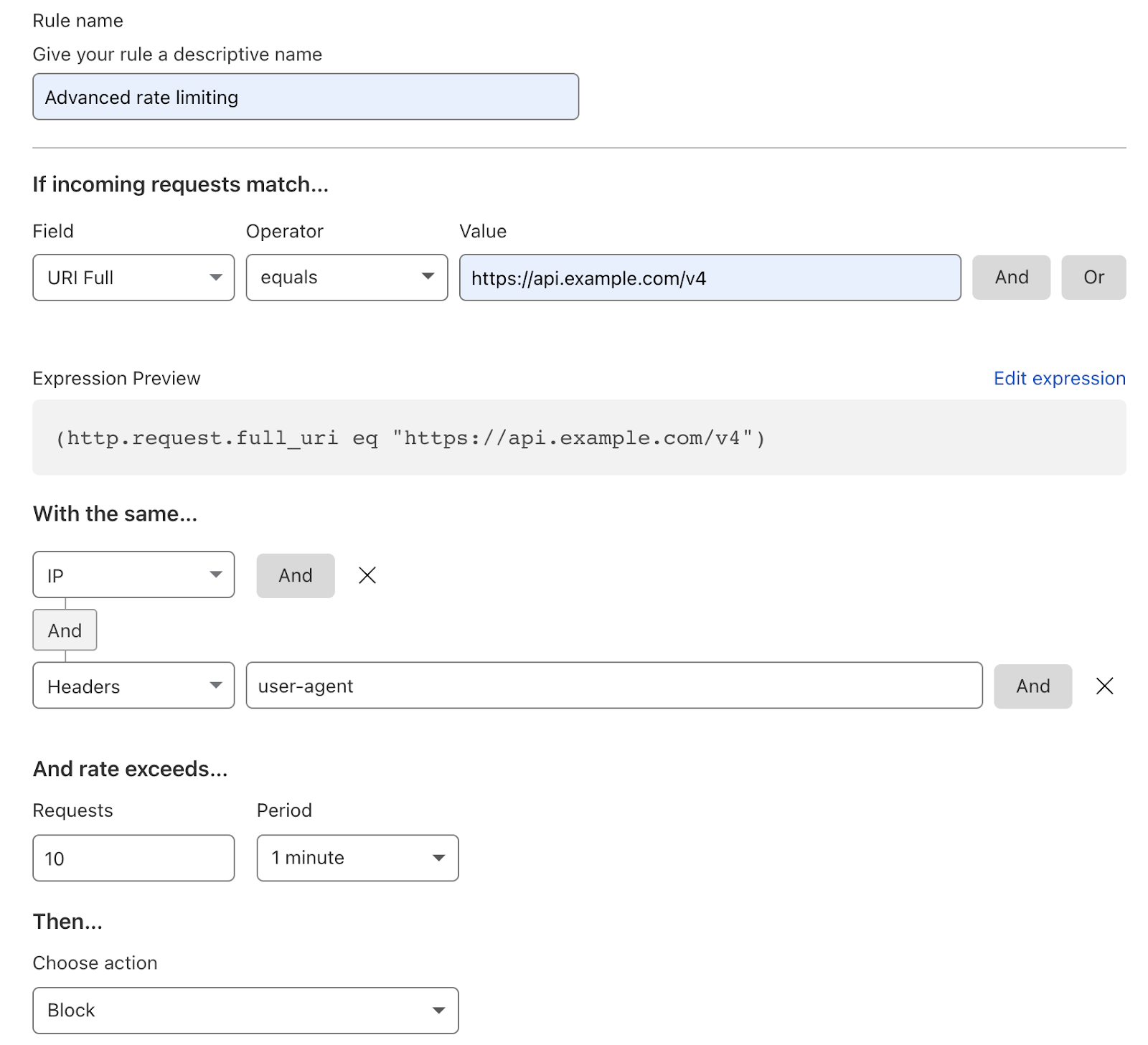

如果您希望保護 API 免遭濫用,緩解來自已驗證 API 工作階段的巨流量攻擊,並對限速參數進行完全控制,請升級到 Advanced Rate Limiting。

觀看我們的即時應用程式安全性示範系列,進一步瞭解限速功能

分析師認可

Gartner® 將 Cloudflare 評為 Web 應用程式和 API 保護「代表性廠商」

Cloudflare 在《Gartner WAAP 市場指南》報告中獲評為「代表性廠商」。我們認為,這一稱號證明了我們能夠更快地防禦新出現的威脅、提供更緊密的網路安全功能整合,並提供強大的易用性和易部署性。

客戶評價

「當其他公司發生資料外洩時,攻擊者通常會在我們的網站上嘗試被盜的電子郵件和密碼組合。我們一直知道何時會發生另一次攻擊,但一切照常,因為 Cloudflare 會在它成為問題之前就偵測到它並進行阻止。」

——Conrad Electronic

Rate Limiting 主要使用案例

設定閾值

保護您的網站 URL 和 API 端點免受超出定義閾值的可疑要求的影響。精細化設定選項包括狀態代碼、特定 URL、要求限制、要求方法等。

定義回應

達到定義要求閾值的訪客會觸發自訂回應,包括緩解措施(例如,查問或 CAPTCHAS)、回應碼,逾時和封鎖。

取得關於流量模式的深入解析

透過分析擴展和保護資源,包括由規則封鎖的惡意流量數量以及到達來源伺服器的要求數量。

幫助組織增強應用程式安全策略