Cloudflareでサードパーティのアクセスを保護

アプリケーションへの迅速かつ安全なアクセスで、外部ユーザーにファーストクラスのエクスペリエンスを提供

請負業者、パートナー、その他の外部ユーザーにアプリケーションアクセスを提供することは、セキュリティリスクと管理上の問題を引き起こす可能性があります。Cloudflareのコネクティビティクラウドにより、サードパーティユーザーが重要なアプリに安全かつシンプルに接続する方法をご覧ください。

Cloudflareの違い

知らぬ間のアクセス権限拡大を回避

Zero Trust原則に基づいて外部ユーザーにアプリ固有の最小特権アクセスを実装することで、重要なリソースと機密データを保護します。

オンボードとオフボードの高速化

VPNアクセスの設定や企業デバイスの出荷を回避します。シンプルなクライアントレスのアクセスフローを通じて、外部ユーザーが管理対象外のデバイスで認証できるようになりました。

管理の合理化

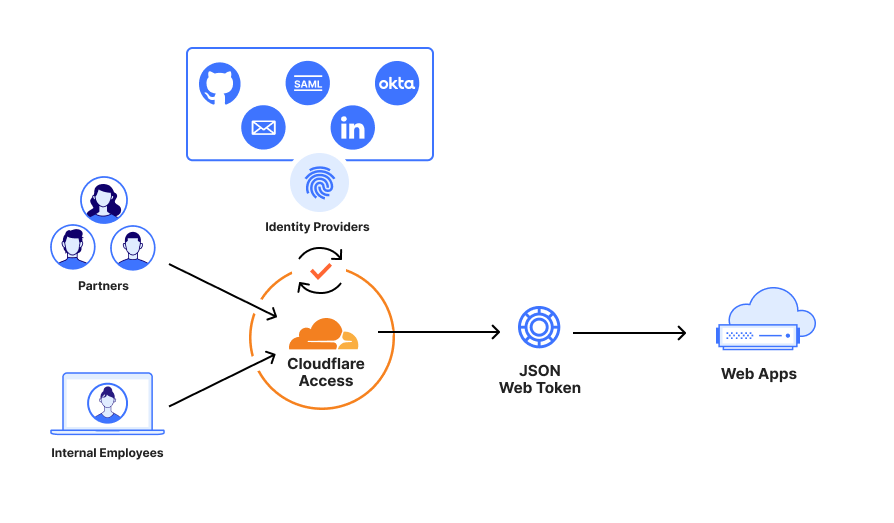

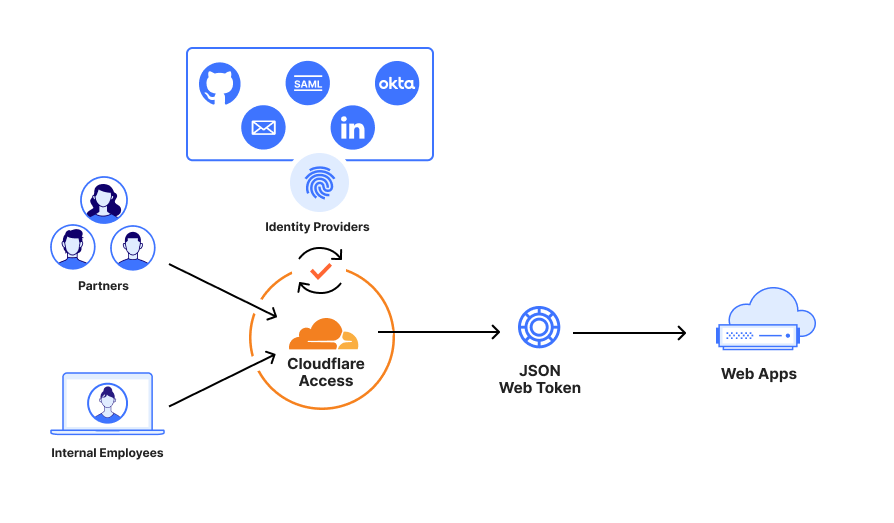

アクセス管理の時間とコストを削減します。複数のIDプロバイダーをサポートしているため、シングルサインオン(SSO)の企業IDをプロビジョニングすることなく、サードパーティユーザーにアクセスを許可できます。

Zero Trustセキュリティでサードパーティのアクセスを確実に管理

CloudflareのZero Trustネットワークアクセス(ZTNA)サービスは、サードパーティのユーザーに簡単かつ安全なアクセスを提供します。管理に係る間接業務を追加することなく、すべてのアプリに最小特権アクセスを適用できます。

複数のIDソース

一元化されたIDプロバイダーに外部ユーザーをオンボーディングすることを回避します。ZTNAを使用すると、複数のIDソースを使用して、すべてのアプリケーションへのユーザーアクセスを許可できます。

既存のID

請負業者が、LinkedIn、GitHub、Google、またはその他のプロバイダーから既存のIDを持ち込んで、シームレスなログインエクスペリエンスを実現できるようにします。

クライアントレスアクセス

エンドポイントソフトウェアを回避してオンボーディングを簡素化します。Cloudflareのリバースプロキシは、管理対象外のデバイスでも、Webアプリやブラウザ内端末へのセキュアなクライアントレスアクセスを提供します。

Canvaのグラフィックデザインプラットフォームは、世界中の数千万もの人々に利用されています。同社では従業員の雇用が増加したのに加え、サードパーティの開発者への外注も増えているため、IT管理者はユーザー認証とアプリの利用状況の追跡を効率よく行う方法を必要としていました。

CanvaはCloudflare Accessを採用して、内部アプリへの安全なアクセスを実現しました。セキュリティを改善し、共有パスワードの非効率な使用をやめ、社内でのIDおよびアクセス管理システムの開発を回避しました。Cloudflare Accessによって、従業員や請負業者のオンボーディングとオフボーディングがより簡単で安全になりました。

貴社のサードパーティアクセスのニーズについてお話しませんか?

Cloudflareとの出会い

Cloudflareのコネクティビティクラウドがサードパーティアクセスを簡素化

Cloudflareのクラウドネイティブサービスの統合プラットフォームは、管理の負担を増やすことなく、外部ユーザーにアプリへの安全なアクセスを提供します。

構成可能なアーキテクチャ

幅広い相互運用性とカスタマイズ可能なネットワーキング機能を活かし、セキュリティとネットワーキングのあらゆる要件に対応します。

パフォーマンス

インターネットユーザーのおよそ95%から約50ミリ秒以内にあるグローバルネットワークで、より良いユーザーエクスペリエンスを提供しましょう。

脅威インテリジェンス

Webの約20%をプロキシし、日々~2470億件の脅威をブロックすることで集めたインテリジェンスを活用し、さらなる攻撃を防止します。

統合インターフェース

すべてのハイブリッドワーク用セキュリティサービスを単一のUIにまとめることによって、ツールの無秩序拡散を抑え、アラート疲れを緩和します。