レート制限のメリット

DDoS攻撃の軽減

きめ細やかな設定オプションにより、高精度のアプリケーション層攻撃を封じ込めます。

APIの可用性を確保

リクエストパラメータに基づいてトラフィックのレート制限を行うことにより、不正トラフィックを高い確度で識別します。

顧客データを保護

アカウントを乗っ取って機密情報を盗もうとするブルートフォースログイン攻撃から防御します。

透明性のある料金設定

トラフィックスパイクや列挙攻撃による不測のコストが発生するのを回避します。Cloudflareは、お客様が帯域幅消費型攻撃を受けられている時は使用料を請求いたしません。

貴社にとって適切なオプションをお選びください

IPベースのRate Limitingを選択して不認証エンドポイントを保護し、特定のIPアドレスからのリクエスト数を制限して、常習犯による不正利用に対処しましょう。

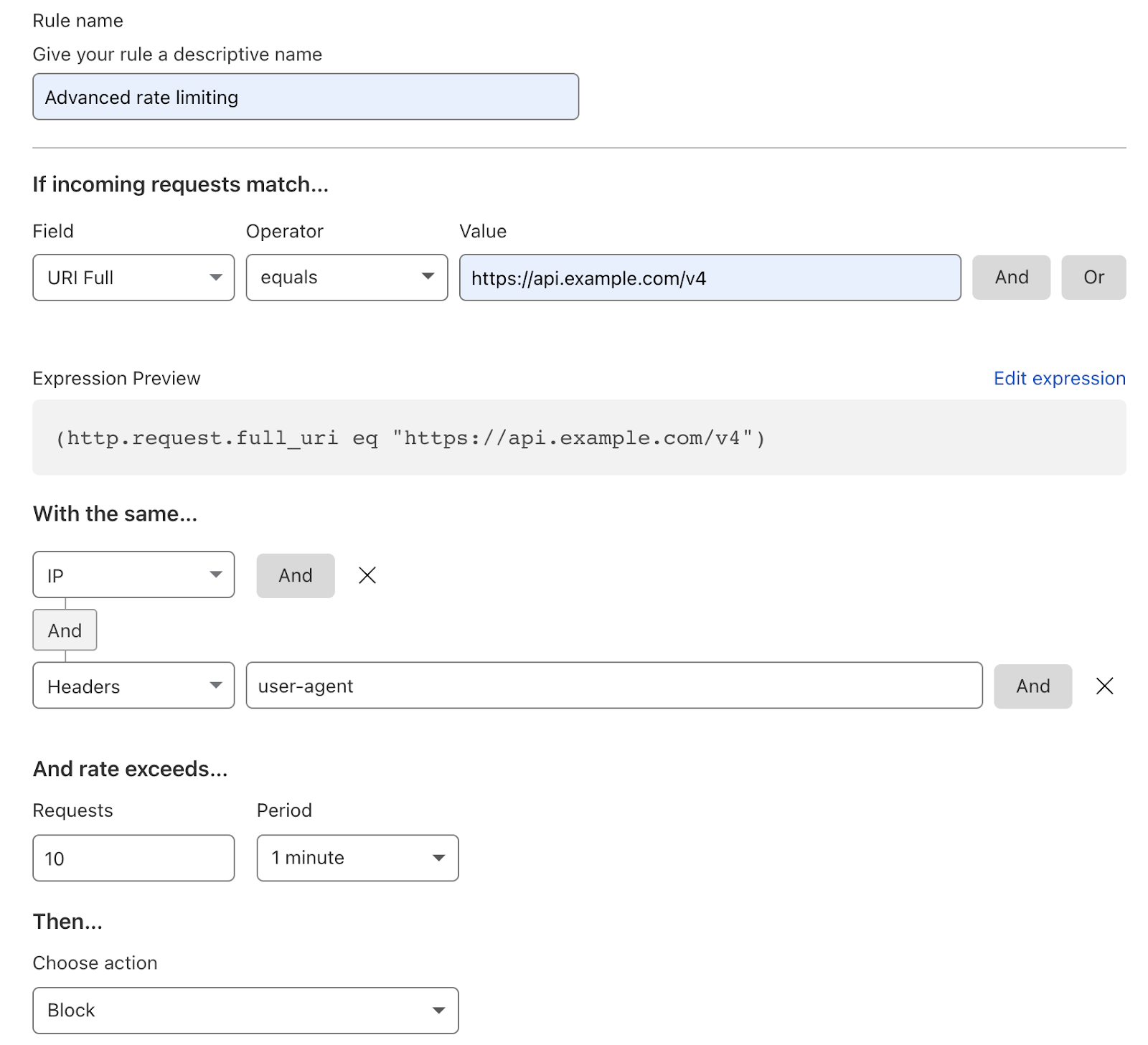

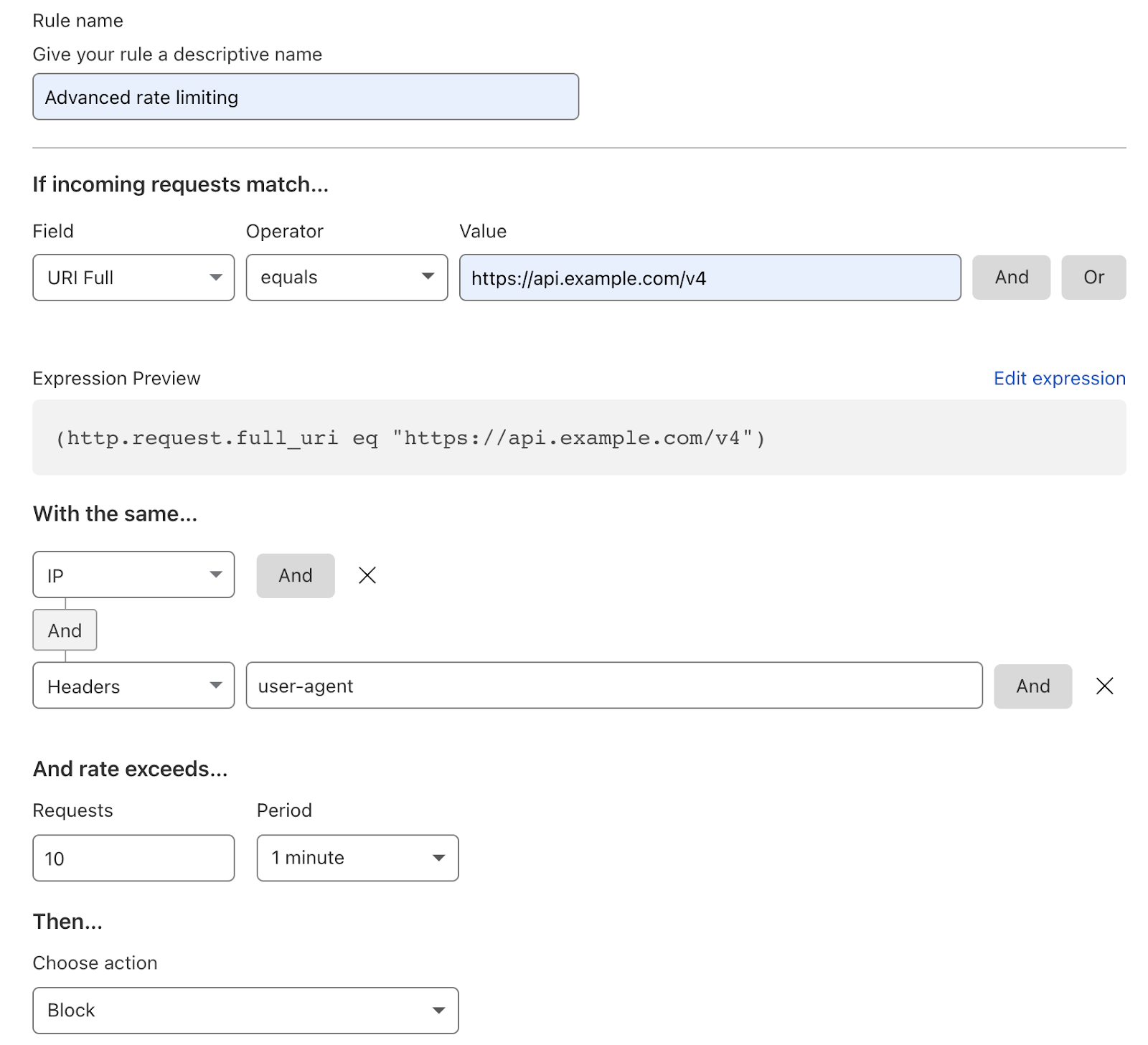

APIを悪用から保護したい、認証済みAPIセッションからの帯域幅消費型攻撃を軽減したい、レート制限のパラメータを自在に制御したいといった場合は、Advanced Rate Limitingへアップグレードしてください。

アプリケーションセキュリティに関する当社のライブデモシリーズでレート制限の詳細をご覧ください

Gartner®がCloudflareを「WebアプリケーションとAPIの保護(WAAP)」の代表的ベンダーに選出

Cloudflareは、GartnerのWAAPマーケットガイドで代表的ベンダーに選ばれました。この評価は、当社が新たな脅威に対しより迅速に防御し、セキュリティ機能をより緊密に統合し、抜群の使いやすさとデプロイメントのしやすさを提供してきたことが認められた証しだと、私たちは考えています。

お客様の声

「他社にデータ漏洩が起こると、攻撃者はたいてい盗んだメールアドレスとパスワードの組み合わせを当社のサイトで試します。次の攻撃があることは常々わかっていましたが、Cloudflareが攻撃を検出して問題化する前に阻止してくれたおかげで、通常通り営業できました。」

Conrad Electronic

Rate Limitingの主要ユースケース

しきい値を設定する

定義された閾値を超える不審リクエストから、WebサイトのURLやAPIエンドポイントを保護しましょう。ステータスコード、特定URL、リクエストの制限、リクエストのメソッドなど、きめ細かい設定オプションが用意されています。

レスポンスを定義する

訪問者が定義されたリクエスト閾値に達すると、軽減アクション(チャレンジやCAPTCHA)、応答コード、タイムアウト、ブロックなどのカスタムレスポンスを発動できます。

トラフィックパターンに関するインサイトを得る

ルールでブロックした悪性トラフィックの量や配信元サーバーに到達したリクエストの数などを分析して、お客様のリソースを拡張し、保護します。

アプリケーションセキュリティ戦略の強化を支援