글로벌 DNS 하이재킹 위협

일련의 관련 공격에서 해커는 DNS 레코드를 위조하여 로그인 자격 증명 및 기타 중요한 정보를 훔치도록 설계된 가짜 웹 사이트로 사용자를 전송하고 있습니다.

학습 목표

이 글을 읽은 후에 다음을 할 수 있습니다:

- DNS 하이재킹의 정의

- 공격자가 DNS 하이재킹을 사용하여 로그인 자격 증명을 획득하는 방법 개요

- DNS 공급자와 웹 브라우저가 DNS 하이재킹을 방지하는 데 어떻게 도움이 되는지 설명

관련 콘텐츠

계속 알아보시겠어요?

인터넷에서 가장 인기 있는 인사이트를 한 달에 한 번 정리하는 Cloudflare의 월간 요약본 theNET를 구독하세요!

글 링크 복사

글로벌 DNS 하이재킹 위협이란?

Tripwire, FireEye, Mandiant 등 주요 사이버 보안 기업의 전문가들은 전 세계적으로 DNS 하이재킹 공격이 놀라울 정도로 많이 발생하고 있다고 보고했습니다. 이러한 공격은 중동, 유럽, 북아프리카, 북미 전역의 정부, 통신, 인터넷 기업을 표적으로 삼고 있습니다.

연구원들은 공격 대상이 된 사이트를 공개적으로 밝히지는 않았지만, 유출된 도메인의 수가 수십 개에 달한다고 인정했습니다. 최소 2017년부터 발생한 이러한 공격은 이전에 도난당한 인증정보와 함께 사용자를 가짜 웹 사이트로 유도하여 로그인 인증정보 및 기타 중요한 정보를 탈취하는 데 사용되고 있습니다.

이러한 공격의 배후라고 자처하는 사람은 없지만, 많은 전문가들은 이러한 공격을 이란의 소행으로 보고 있습니다.공격자의 IP 주소 중 일부는 추적 결과 이란이었습니다.공격자가 이란 IP를 스푸핑하여 이란을 공격했을 가능성도 있지만, 공격 대상도 이란을 지목한 것으로 보입니다.대상에는 여러 중동 국가의 정부 사이트, 즉 금전적 가치는 없지만 이란 정부에 매우 가치 있는 데이터가 포함된 사이트가 포함됩니다.

이러한 DNS 하이재킹 공격은 어떻게 이루어질까요?

몇 가지 공격 전략이 실행되고 있지만, 공격의 흐름은 다음과 같습니다.

- 공격자는 공격 대상 사이트와 동일한 외관과 느낌을 갖춘 더미 사이트를 생성합니다.

- 공격자는 표적 공격(예: 스피어 피싱)을 사용하여 대상 사이트의 DNS* 공급자의 관리자 패널에 대한 로그인 자격 증명을 획득합니다.

- 그런 다음 공격자는 DNS 관리자 패널로 이동하여 공격 대상 사이트의 DNS 레코드를 변경하여(이를 DNS 하이재킹이라고 함) 사이트에 액세스하려는 사용자가 대신 더미 사이트로 보내지도록 합니다.

- 공격자는 TLS 암호화 인증서를 위조하여 사용자의 브라우저에 더미 사이트가 합법적인 사이트라고 확신하게 만듭니다.

- 의심하지 않는 사용자는 감염된 사이트의 URL로 이동하여 더미 사이트로 리디렉션됩니다.

- 그런 다음 사용자가 더미 사이트에 로그인을 시도하면 공격자가 로그인 자격 증명을 수집합니다.

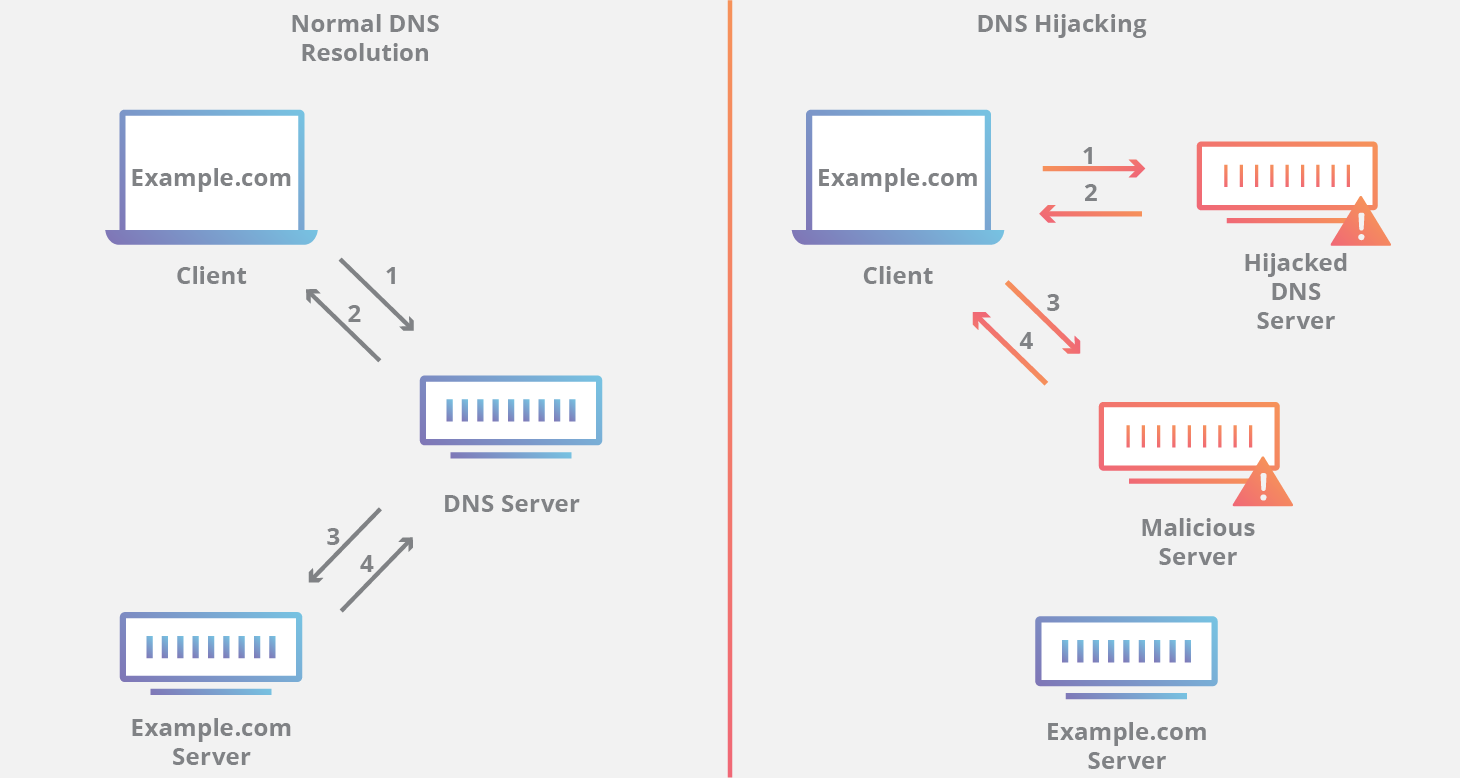

*도메인 네임 시스템(DNS)은 인터넷의 전화번호부와 같습니다.사용자가 'google.com'과 같은 URL을브라우저에 입력할 때 그 DNS 서버의 레코드는 해당 사용자를 Google의 원본 서버로 보냅니다.이러한 DNS 레코드가 변조되면 사용자가 예상치 못한 곳으로 연결될 수 있습니다.

DNS 하이재킹 공격은 어떻게 방지할 수 있을까요?

개인 사용자는 이러한 유형의 공격에서 자격 증명을 잃지 않도록 스스로를 보호하기 위해 할 수 있는 일이 많지 않습니다. 공격자가 더미 사이트를 만들 때 충분히 철저하다면, 고도의 기술을 가진 사용자라도 그 차이를 알아차리기가 매우 어려울 수 있습니다.

이러한 공격을 완화하는 한 가지 방법은 DNS 공급자가 인증을 강화하여 2단계 인증을 요구하는 등의 조치를 취함으로써 공격자가 DNS 관리자 패널에 액세스하는 것을 아주 어렵게 만드는 것입니다. 브라우저의 보안 규칙을 업데이트할 수도 있습니다. 예를 들어 TLS 인증서의 출처를 면밀히 조사하여 사용 중인 도메인과 일치하는 출처에서 발급되었는지 확인할 수 있습니다.