Расширенные возможности ограничения числа запросов

Детальное управление для блокировки вредоносных действий.

Усовершенствованное ограничение числа запросов защищает от атак типа «отказ в обслуживании», попыток входа в систему методом перебора паролей, скачков трафика API и других типов вредоносных действий, нацеленных на API и приложения.

Усовершенствованное ограничение числа запросов встроено в Web Application Firewall (WAF) и является частью портфеля решений Cloudflare для защиты приложений.

BENEFITS OF RATE LIMITING

Mitigate DDoS attacks

Stop high-precision layer 7 attacks with granular configuration options.

Ensure API availability

Identify abusive traffic with high accuracy by rate limiting traffic based on any parameter of a request.

Protect customer data

Defend against brute force login attacks seeking to take over accounts and steal sensitive information.

Rely on transparent pricing

Avoid unpredictable costs associated with traffic spikes and enumeration attacks. We will not charge you for usage when you are under volumetric attack.

Pick the right option for you

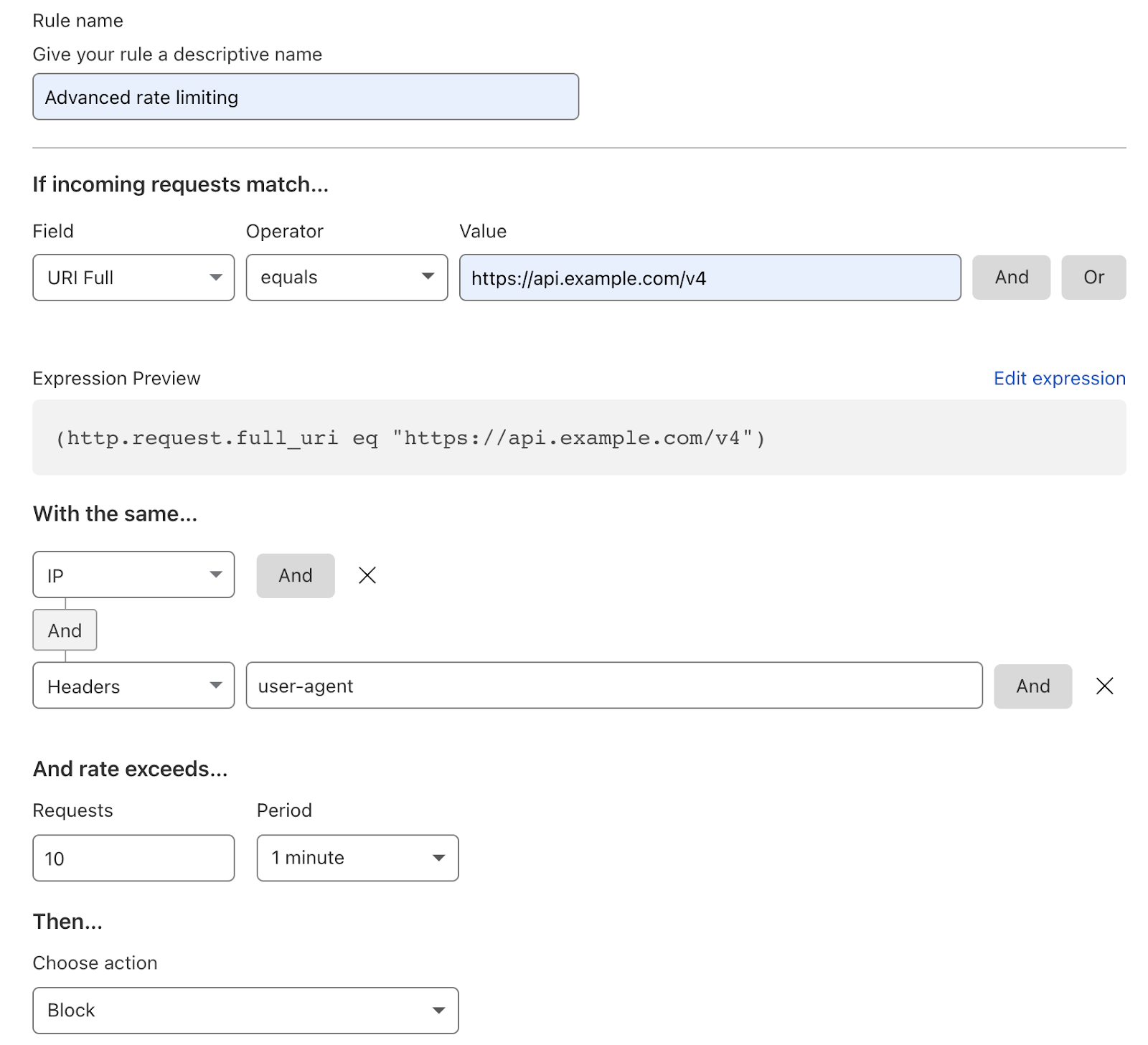

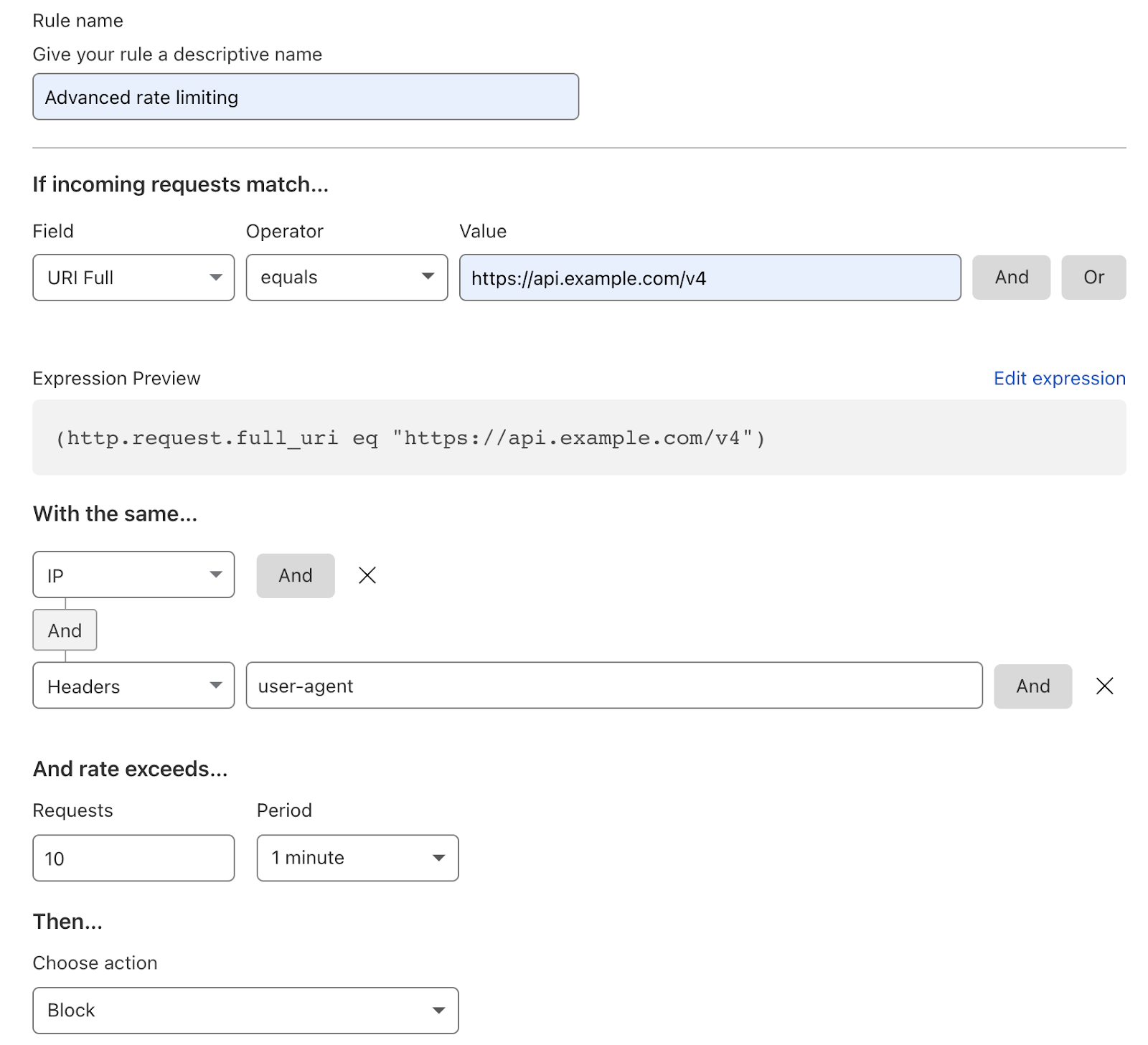

Настройте пороговые значения

Защитите URL-адреса или конечные точки API вашего веб-сайта от подозрительных запросов, превышающих установленные лимиты. При этом можно использовать много детальных параметров, таких как коды состояния, конкретные URL-адреса, лимиты запросов, методы запросов и так далее.

Определите ответы

Можно настроить параметры так, чтобы при достижении установленного порога запросов к сайту или API посетитель получал выбранный вами ответ. Это могут быть, например, различные средства нейтрализации угроз (головоломки или CAPTCHA), сообщения с кодом ответа («Ошибка 401 — Пользователь не авторизован»), запуск таймера времени ожидания или блокировка пользователя.

Learn how the Cloudflare connectivity cloud helps secure applications

Gartner® named Cloudflare a Representative Vendor in Web Application and API Protection

Cloudflare has been recognized as a Representative Vendor in the Gartner Market Guide for WAAP report. We believe this recognition validates that we protect against emerging threats faster, offer tighter integration of security capabilities, and deliver powerful ease of use and deployment.

What our customers are saying

“When other companies experienced a data leak, the attackers would often try the stolen email and password combinations on our sites. We always knew when there was another attack, but it was business as usual because Cloudflare detected and stopped it before it became a problem.”

Conrad Electronic

Top Rate Limiting use cases

Configure thresholds

Protect your website URLs and API endpoints from suspicious requests that exceed defined thresholds. Granular configuration options include status codes, specific URLs, request limits, and request methods.

Define responses

Visitors hitting defined request thresholds can trigger custom responses, including mitigating actions such as challenges or CAPTCHAS, response codes, timeouts, and blocking.

Get insights into traffic patterns

Scale and protect your resources with analytics including the amount of malicious traffic blocked by rule and the number of requests that reach your origin.

Helping organizations bolster their application security strategies