DNSSEC 루트 서명식

루트 DNS 영역에는 최상위 도메인(TLD) 이름 서버(.com, .edu, .org 등)를 쿼리하는 방법에 대한 정보가 있습니다. 인터넷 사용자는 루트 DNS 영역을 이용해 .software 및 .bank 등 새로운 TLD를 포함해, 모든 TLD의 도메인 이름에 액세스할 수 있으므로, 글로벌 인터넷의 필수적인 요소입니다.

DNSSEC의 작동 방식을 통해, 상위 영역의 DS 리소스 레코드로부터 DNSSEC에 대한 신뢰가 어떻게 파생되는지 설명했습니다.하지만 루트 DNS 영역에는 상위 영역이 없습니다. 그렇다면 정보의 무결성과 신뢰성을 어떻게 신뢰할 수 있을까요?

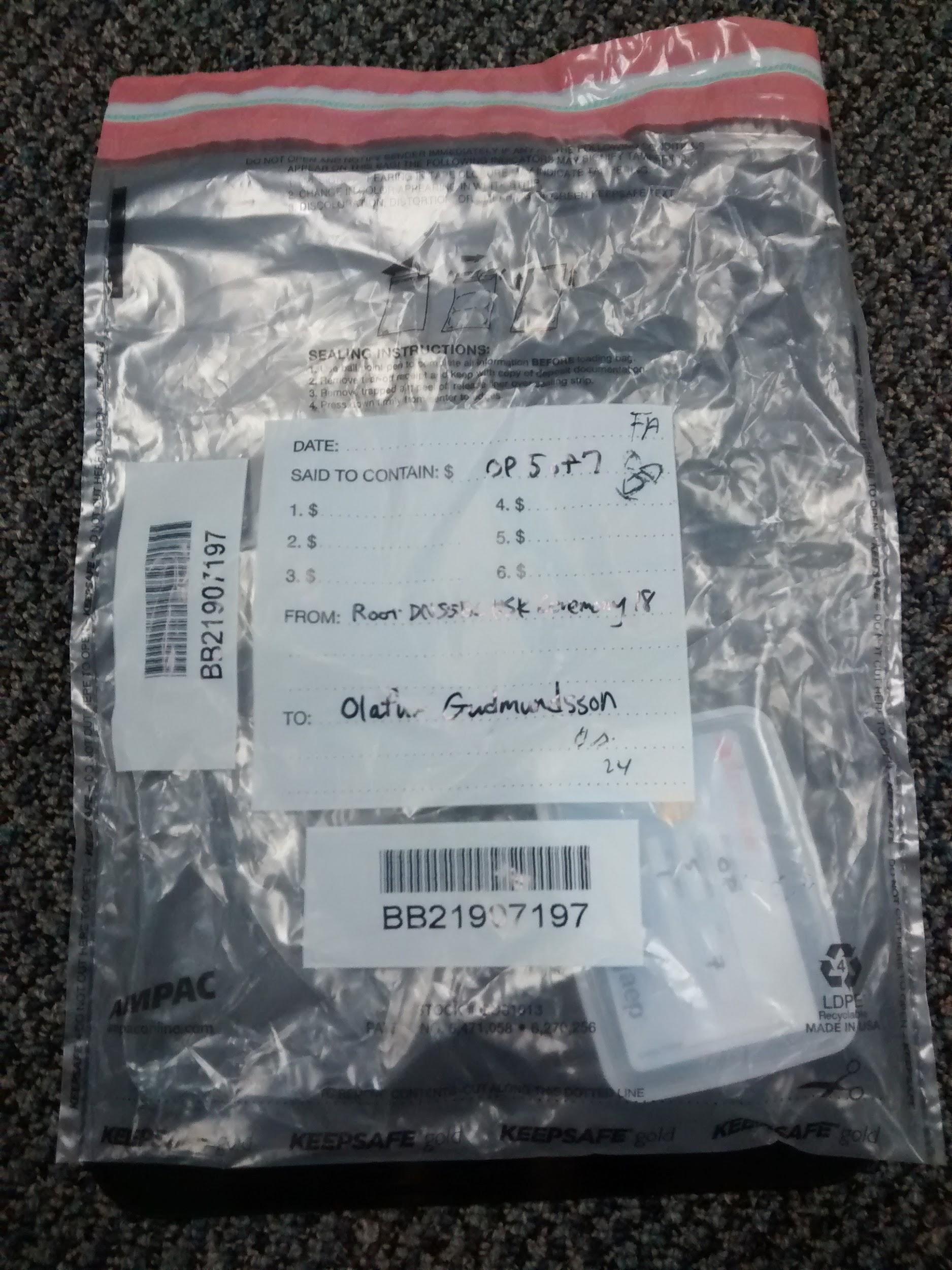

IANA 사진 제공

루트 서명식의 목적이 이것입니다. 루트 서명식은 앞으로 몇 달 동안 루트 DNS 영역이 공개 키 정보에 서명하는 것과 관련된 엄격한 절차입니다. 이 과정에서 사용되는 개인 서명 키는 DNSSEC로 보호되는 전체 인터넷의 키라고 할 수 있습니다. DNSSEC가 글로벌 표준으로서 역할을 수행하려면 이 키에 액세스하는 것과 관련해 감사를 받고 엄격하게 통제된 공개 행사가 있어야 합니다.

올해 8월 Cloudflare의 엔지니어링 관리자이자 ICANN의 암호화 책임자인 Ólafur Guðmundsson이 서명식에 참석했습니다. 그는 다음과 같이 루트 서명식을 설명합니다.

루트 서명 키는 어디에 있나요?

식 참가자

- 식 관리자(Ceremony Administrator)

- 내부 입회인(Internal Witness)

- 자격 증명 금고 관리자(Credentials Safe Controller)

- 하드웨어 금고 관리자(Hardware Safe Controller)

- 암호화 책임자(Crypto Officer) 1

- 암호화 책임자(Crypto Officer) 2

- 암호화 책임자(Crypto Officer) 3

서명식 준비

한 사람이 금고 2개가 있는 방으로 들어갑니다…

자격 증명 금고

하드웨어 금고

장비 설정

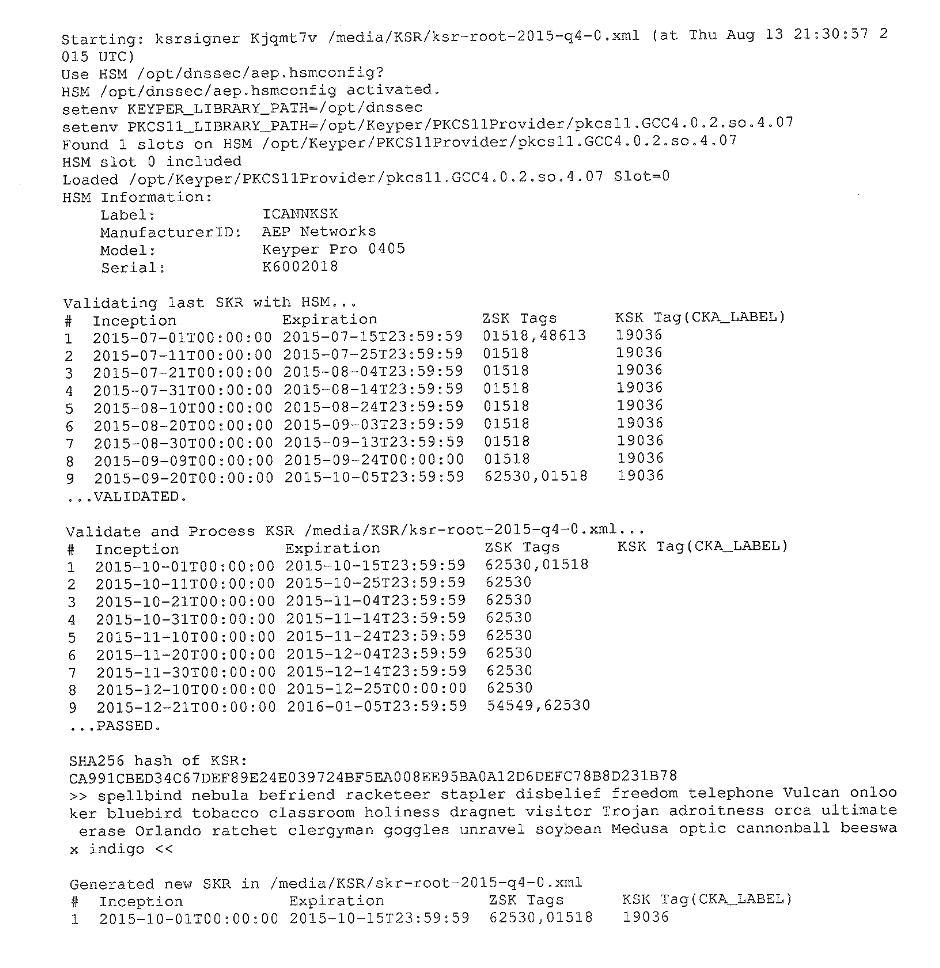

루트 DNS 키 서명

공개 기록

서명된 키를 봅시다!

dig . dnskey +dnssec

. 20868 IN DNSKEY 257 3 8 AwEAAagAIKlVZrpC6Ia7gEzahOR+9W29euxhJhVVLOyQbSEW0O8gcCjF FVQUTf6v58fLjwBd0YI0EzrAcQqBGCzh/RStIoO8g0NfnfL2MTJRkxoX bfDaUeVPQuYEhg37NZWAJQ9VnMVDxP/VHL496M/QZxkjf5/Efucp2gaD X6RS6CXpoY68LsvPVjR0ZSwzz1apAzvN9dlzEheX7ICJBBtuA6G3LQpz W5hOA2hzCTMjJPJ8LbqF6dsV6DoBQzgul0sGIcGOYl7OyQdXfZ57relS Qageu+ipAdTTJ25AsRTAoub8ONGcLmqrAmRLKBP1dfwhYB4N7knNnulq QxA+Uk1ihz0=

. 20868 IN DNSKEY 256 3 8 AwEAAa67bQck1JjopOOFc+iMISFcp/osWrEst2wbKbuQSUWu77QC9UHL ipiHgWN7JlqVAEjKITZz49hhkLmOpmLK55pTq+RD2kwoyNWk9cvpc+tS nIxT7i93O+3oVeLYjMWrkDAz7K45rObbHDuSBwYZKrcSIUCZnCpNMUtn PFl/04cb

. 20868 IN RRSIG DNSKEY 8 0 172800 20150913235959 20150830000000 19036 . QKU/YSUHNXa0coshORV2r8o0PWZ43dn/u1ml4DglqLXTi2WJh+OyMFgi w4Xc7cF4T8Eab5TLbwqDHOrE87fmvcdSgQQOVwYN6jwStHAliuEICs6X rd+sqanyyMpaynLI630k5PuuQVOWxHn/Hyn4yFN5MJoQG9Pz+gn8FjCB oNGs0vu1TQm2m6DSGfjRTd7tRIchXAbOUvEVVnDWaTNPX3c35xqoHlUZ Ta00N9FvKqEwZDjdR1e0BCaDLL/Pk+CRygzOyfSKiuULzKEecsp3jPYY nXfKZmTuMuaQNRmcyJD+WSFwi5XyRgqrnxWUYmFcum4zw1NXdyp0mlGO slQ6NQ==

요약

루트 서명식으로 루트 DNS 이름 서버는 트러스트 앵커가 됩니다. 상위 영역에서 신뢰가 파생되는 대신, 신뢰가 가정됩니다. 이러한 신뢰를 강화하기 위해 이 서명식이 고안되었습니다. 이는 인터넷 보안 분야에서의 큰 인간적인 측면인데, 루트 DNS 서버를 믿을 수 있는 것은 루트 DNS 서버에 서명하는 사람들을 믿기 때문입니다.서버 그리고 서명식에서 엄격한 프로토콜을 따르므로 서명인들을 믿을 수 있습니다. 루트 서명식이란 이런 것입니다.

Cloudflare 설정은 간단합니다

도메인 설정에는 5분도 걸리지 않습니다. 호스팅 공급자나 코드를 변경할 필요도 없습니다.

수백만 개의 인터넷 자산이 신뢰합니다