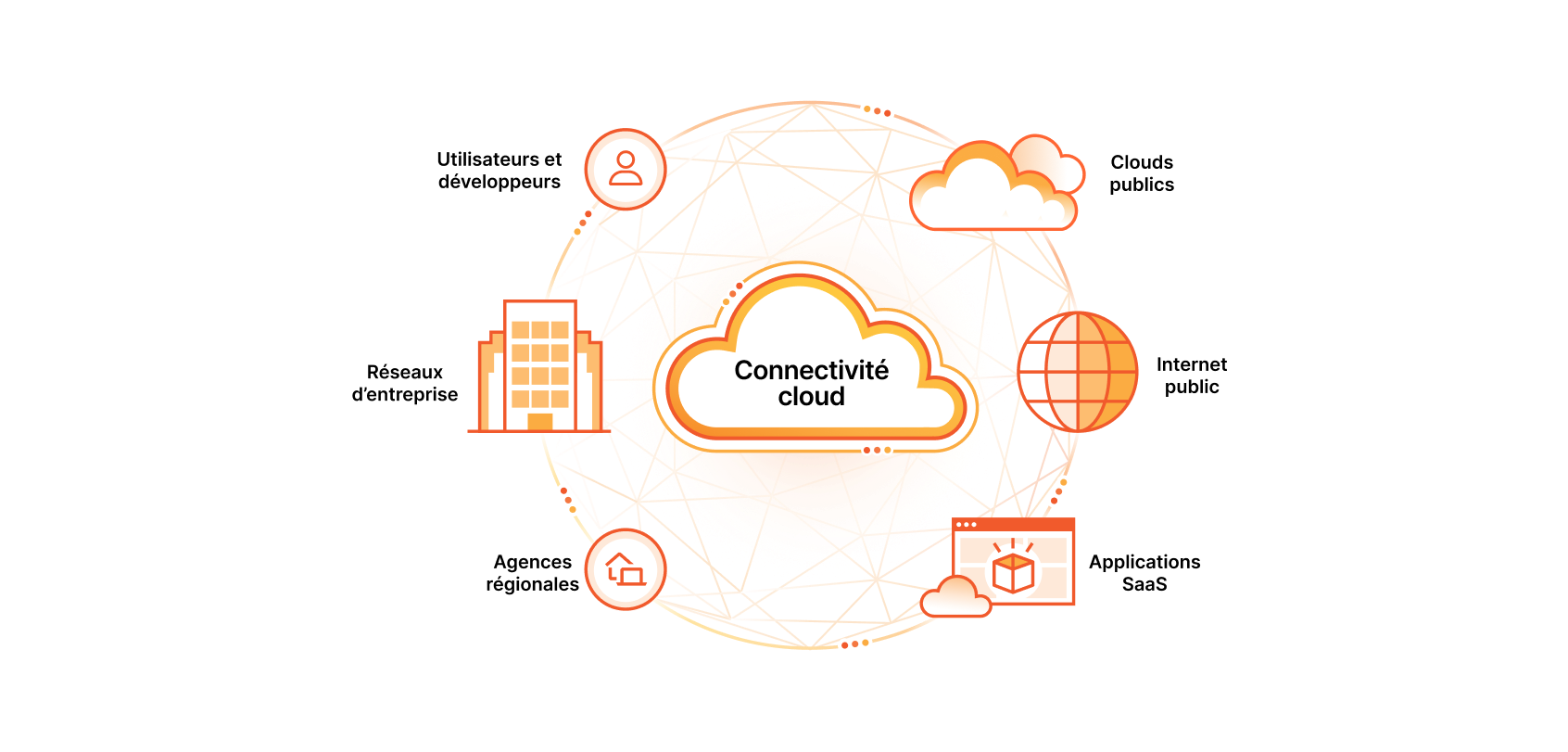

Découvrez la connectivité cloud

Reprenez le contrôle, tout en connectant et en protégeant vos collaborateurs, vos applications et vos données, partout.

Contrôle

Contrôle

Regagnez de la visibilité et reprenez le contrôle de votre sécurité et de vos ressources informatiques sur l'ensemble de votre écosystème : sur site, cloud public, SaaS et Internet

Sécurité

Sécurité

Améliorez la sécurité et la résilience, tout en réduisant la surface d'attaque, le nombre de fournisseurs et la prolifération des outils

Vitesse

Vitesse

Accélérez les performances de vos applications et de votre réseau, tout en développant rapidement de nouvelles applications.

Coûts

Coûts

Réduisez le coût et la complexité afin de réinvestir ces ressources selon vos priorités.

Cloudflare a été nommée dans le Gartner® Magic Quadrant™ consacré au SSE pour la deuxième année consécutive

Cloudflare a été reconnue dans le rapport Gartner® Magic Quadrant™ 2024 consacré au SSE (Security Service Edge, services de sécurité en périphérie). Nous pensons que cette reconnaissance témoigne de la puissance de notre plateforme SASE à fournisseur unique, ainsi que de sa capacité à moderniser votre réseau et à consolider davantage de scénarios d'utilisation.

Soutenue par un réseau mondial intelligent, notre connectivité cloud constitue une plateforme unifiée nous permettant d'aider votre entreprise à travailler, à proposer ses services et à innover, sur tous les fronts.

Services SASE et SSE

Connectez et sécurisez vos collaborateurs, vos sous-traitants, vos appareils, vos réseaux, vos applications et vos données partout où ces ressources résident.

Services pour applications et infrastructures

Assurez une sécurité, une fiabilité et des performances de premier ordre à vos produits et services numériques, pour tous vos clients, et ce partout où ils se trouvent.

Services pour développeurs

Développez et déployez facilement des applications full-stack partout où vous le souhaitez, grâce à nos services intégrés de calcul, de stockage et de mise en réseau.

Ressources pour les leaders en matière de technologie

Accélérez votre stratégie en matière d'informatique et de sécurité grâce à des perspectives et des solutions soigneusement sélectionnées

Nouveautés

Ce qu'en disent les analystes

Cloudflare est citée dans le rapport Gartner® Magic Quadrant™ consacré au SSE

Nous pensons que cette reconnaissance témoigne de la puissance de la plateforme SASE à fournisseur unique de Cloudflare, ainsi que de sa capacité à moderniser votre réseau et à consolider davantage de scénarios d'utilisation.

Cloudflare est un Fournisseur performant dans le rapport The Forrester Wave™ consacré aux solutions SSE du premier trimestre 2024

Cloudflare a reçu la meilleure note dans le critère Réseau mondial parmi les fournisseurs de SSE évalués dans le cadre du rapport.

Cloudflare est désignée comme « Leader » dans l'édition 2023 du rapport IDC MarketScape consacré aux solutions Zero Trust Network Access

IDC cite la « stratégie de produits agressive de Cloudflare, qui aspire à répondre aux besoins des entreprises en matière de sécurité ».

30 % des sociétés du classement Fortune 1000 se fient à Cloudflare

Cloudflare aide PagesJaunes à faciliter son processus de numérisation et à offrir à ses utilisateurs une meilleure protection et une plus grande facilité d'accès

La plateforme d'e-learning OpenClassrooms utilise le service Zero Trust et les solutions pour applications de Cloudflare pour protéger son infrastructure et préserver ses performances.

La plateforme de sécurité de Cloudflare réduit de 75 % le délai de résolution d'incidents chez Carrefour, aidant l'entreprise à économiser du temps et de l'argent et à améliorer l'expérience client.

Ressources

Protéger les entreprises modernes contre les menaces sans entraver l'innovation

Trois défis liés à la sécurisation et à la connexion des services pour applications

Améliorez la réactivité des développeurs grâce à une solution de connectivité cloud

Surmontez les défis et développez une stratégie de modernisation de votre réseau

Découvrez davantage de livres blancs dans le Centre de ressources Cloudflare